Dzień dobry, odgrzewam kotleta, ale mam nadzieję, że nie będzie niestrawny...

Nie ma możliwości, żeby coś aktywnie odpytało komputer za NATem (maskaradą).

Też mi się tak wydawało...

Więc albo źle interpretujesz logi, albo masz aplikację, która gada głupoty (czym sprawdzasz te próby?) albo UPnP faktycznie dynamicznie otwiera ci porty i wpuszcza ruch do twojego kompa.

Chyba trudno niepoprawnie zinterpretować coś takiego :

Nazwa dziennika: Security

Źródło: Microsoft-Windows-Security-Auditing

Data: 2020.09.07 09:10:52

Identyfikator zdarzenia:4625

Kategoria zadania:Logon

Poziom: Informacje

Słowa kluczowe:Niepowodzenie inspekcji

Użytkownik: Nie dotyczy

Komputer: KOMPUTER

Opis: Logowanie na koncie nie powiodło się.

Podmiot:

Identyfikator zabezpieczeń: NULL SID

Nazwa konta: -

Domena konta: -

Identyfikator logowania: 0x0

Typ logowania: 3

Konto, na którym logowanie nie powiodło się:

Identyfikator zabezpieczeń: NULL SID

Nazwa konta: Administrator

Domena konta: KOMPUTER

Informacje o niepowodzeniu:

Przyczyna niepowodzenia: Nieznana nazwa użytkownika lub złe hasło.

Stan: 0xC000006D

Stan podrzędny: 0xC000006A

Informacje o sieci:

Nazwa stacji roboczej: Windows7

Adres źródłowy sieci: 185.202.1.123

Port źródłowy: 0

Szczegółowe informacje o uwierzytelnianiu:

Proces logowania: NtLmSsp

Pakiet uwierzytelniania: NTLM

Usługi przejściowe: -

Nazwa pakietu (tylko NTLM) -

Długość klucza: 0

Porty 445 oraz 137-9 związane są z usługą udostępniania plików (SMB) w systemach Windows.

Wyżej widać typ logowania 3, który oznacza próbę dostępu do udziału sieciowego.

Ostatnio pojawił się drugi komputer, który ma to samo, a jest na nim w zasadzie czysty system, więc wykluczam jakiegoś trojana, który by otworzył drzwi od środka.

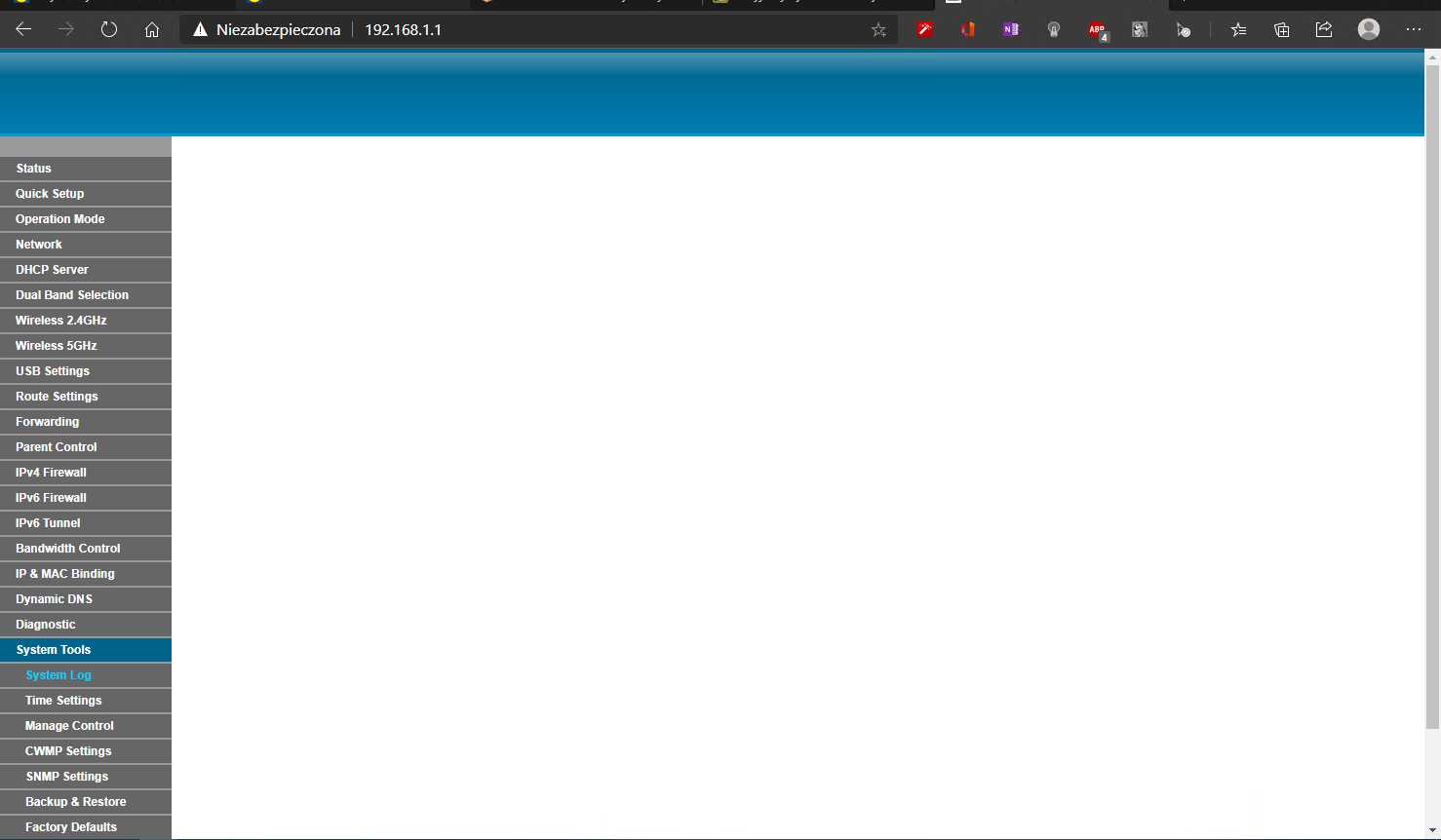

Z tego, co widzę, to nie jestem w stanie zmusić routera by blokował konkretne porty, o logowaniu

zdarzeń, że cos próbowało się dostać nie wspominając...

A propos logowania: ostatnio strona konfiguracji logów wygląda następująco:

Czy przeflashowanie routera to naprawi?

Pozdrawiam

kB